|

Guidance for partners on Nobelium targeted attacks – Microsoft Partner Network

|

|

Guidance for partners on Nobelium targeted attacks – Microsoft Partner Network

|

Warnung vor Kaspersky-Virenschutzsoftware Das BSI empfahl am 15.03.2022, Virenschutzsoftware des Unternehmens Kaspersky durch alternative Produkte zu ersetzen. Securepoint übernimmt kostenfrei die laufenden Verträge von Kaspersky.

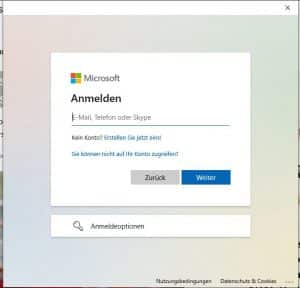

Windows 11: Insider Build bringt Microsoft-Konto-Pflicht für Pro-Edition In Windows 11 Insider Preview Build 22557 führt Microsoft eine obligatorische Online-Verbindung und ein Microsoft-Konto auch für

Studie Cyber Security Die Bedrohungslage ist angespannt. Securepoint: Studie Cyber Security 2021. Ob Supply Chain-Angriffe, Zero Day-Exploits wie die Aktivitäten der Hafnium Gruppe oder gezielte

Sicherheitsrisiko: Support für einige NAS-Systeme von Western Digital läuft aus Mehrere NAS-Modelle der My-Cloud-Serie bekommen bald keine Sicherheitsupdates mehr. Diese Geräte sollten nicht mehr am

Microsoft Teams blockiert Notrufe mit Android-Handys – Update einspielen Die Android-App für Microsoft Teams kann unter Umständen Notrufe vom Handy verhindern. Die aktuelle Version soll

QNAP warnt Kunden vor mit Bitcoin-Minern-infizierten NAS-Geräten Der taiwanesische NAS-Hersteller QNAP hat eine neue Sicherheitswarnung an seine Kunden herausgegeben. Unbekannte greifen demnach NAS-Geräte mit Kryptomining-Malware

Stüber Computer

Kirchstraße 48

40227 Düsseldorf

Telefon: +49 211 9779 958

E-Mail: info@stueber-computer.com

IT Systembetreuung Neuss

IT Systembetreuung Wuppertal

IT Systembetreuung Mönchengladbach

IT Systembetreuung Essen

IT Systembetreuung Duisburg

IT Systembetreuung Oberhausen